OTP (일회성 비밀번호)에서 OTID (일회성 ID)로

일회성 비밀번호 또는 짧은 OTP는 일반적으로 매우 간단한 이유로 기존 비밀번호보다 더 안전한 것으로 간주됩니다. 비밀번호는 한 번만 사용할 수 있습니다. 다음에 사용자가 OTP로 보호되는 포털, 웹 앱 또는 모바일 앱에 로그인하려면 이전에 사용한 비밀번호가 더 이상 작동하지 않으므로 새로 생성 된 비밀번호를 사용해야합니다.

그것은 단순한 (너무 단순한 것일 수도 있습니다) 설명입니다. 물론 일회성 비밀번호의 실제 애플리케이션은 일반적으로 그보다 훨씬 복잡합니다. 일회성 비밀번호를 생성하지만 사용하지 않는 사용자를 고려해야합니다. 인증 프로세스를 완료하기 전에 비밀번호를 잊어 버렸거나 변경했을 수 있습니다. 시스템 관리자는 이러한 "잊어 버린 OTP"가 영원히 살 수 없다는 것을 알고 있습니다. 악의적 인 공격자가 아직 사용하지 않았기 때문에 여전히 유효하다면 악의적 인 공격자에 의해 나중에 획득되어 사용될 수 있기 때문에 악의적이지만 유효한 OTP를 로밍 할 여유가 없습니다.

따라서 대부분의 OTP 표준은 시간 기반입니다. 생성 된 OTP는 지정된 시간 (일반적으로 30 초-2 분) 내에 사용해야합니다. 그렇지 않으면 만료되어 더 이상 작동하지 않습니다. 이것이 IT 커뮤니티 가 HOTP 표준을 따뜻하게 수신 한 후 TOTP 표준이 개발 된 이유 입니다.

그러나 모든 일회성 비밀번호 알고리즘 및 표준은 "비밀번호 문제"만 해결하므로 소위 청구 된 신원 을 보호하기 위해 전혀 아무것도하지 않습니다 . 설명하겠습니다…

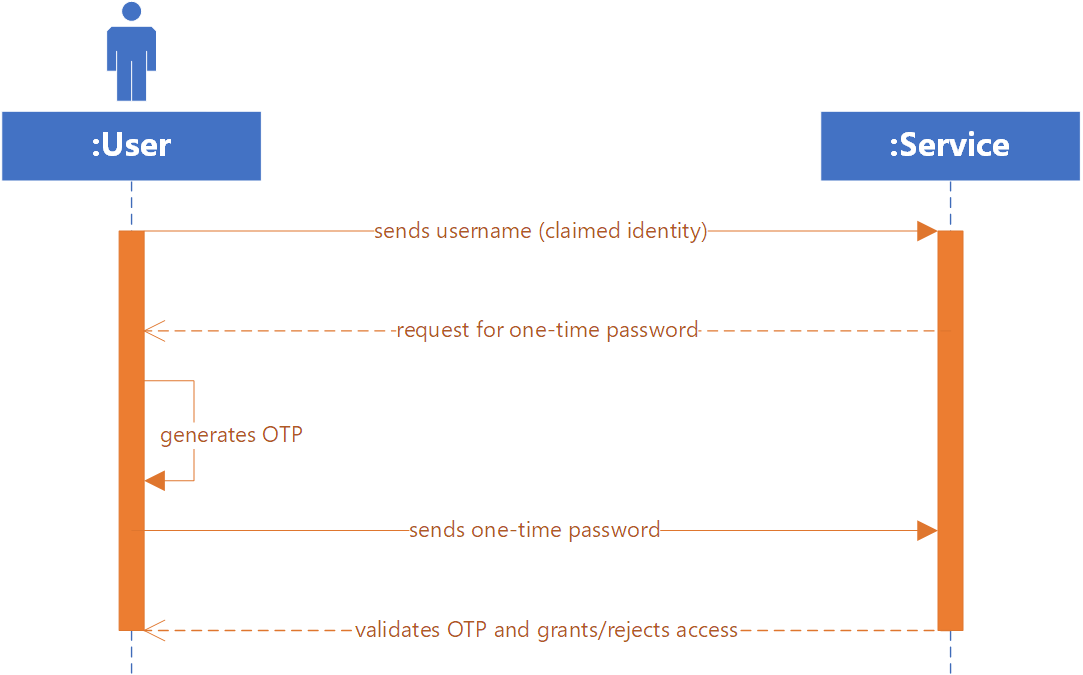

모든 OTP 기반 인증 체계에서 사용자는 먼저 청구 된 신원 을 제공해야 합니다. 일반적으로 이것은 username 을 제공하여 수행됩니다 . 포털 (또는 웹 앱 또는 모바일 앱)이 사용자가 누구인지 주장한 후에 만 해당 사용자를 OTP로 인증하려고 시도합니다. 그 배후의 아이디어는 원격 서비스가 사용자에게 “당신이 정말로 당신이 누구라고 주장하는지 확인하도록하겠습니다”라고 말하는 것 입니다.

독자가 반드시 주목해야 할 것은 위의 두 이미지에 묘사 된 두 가지 일반적인 체계에서 사용자는 자신의 주장 된 신원 (사용자 이름)을 인증하려는 서비스에 보냅니다 . 그리고 그것은 제 생각에 이미 잠재적 인 공격자에게 너무 많은 정보를 제공하고 있습니다.

OTP를 사용하는 더 좋은 방법은 사용자 이름이나 모든 형식을 포함하여 인증 정보를 완전히 숨기는 방법을 찾는 것입니다 주장 된 정체성 사용자가 사용해야합니다.

Xiid OTID (일회성 ID)를 입력하십시오 . UML 차트는 다음과 같습니다.

가장 먼저 알아야 할 것은 사용자 경험이 가장 쉽고 효과적인 OTP 버전과 매우 유사하다는 것입니다. 그러나 주목할만한 차이점이 있습니다. Xiid OTID의 경우 주장 된 ID (일반적으로 사용자 이름)가 네트워크를 통해 전송되지 않으며 OTID 코드 만 전송됩니다.이 코드는 잠재적 공격자에게 유용한 정보가 포함되지 않은 일회성 코드입니다. .

OTID 형식 예 : 12K8–33FA-GH7R-92VA

Xiid의 특허 출원중인 OTID 기술 덕분에 인증을 담당하는 실제 서비스 만이 OTID가 속한 특정 사용자를 추론하거나 계산할 수 있으며, OTID에 포함 된 일회성 정보를 확인하여 현재 알려진 서비스에 대한 사용자 액세스.

한 번의 "무의미한"(공격자 용) 일회성 코드로, 매번 변경되며, 사용자에 대한 정보 ( 클레임 된 자격 증명 포함)를 문자 그대로 제공하지 않으며 더 많은 수의 사용자에 대해 높은 수준의 복원력을 제공합니다. 인증 시스템을 대상으로하는 일반적인 공격.

그러나 당신의 주장 된 정체성 을 숨기는 것이 왜 그렇게 중요한가 ? 생각해보십시오 : 침입자가 자신이 누구라고 주장하는지 알게되면 (사용자 이름이 전자 메일 주소 일 수도 있으므로 이미 연락 방법도 알고있을 것입니다) 이미 교육받은 암호 추측 , 암호 와 같은 공격을 시도하기에 충분한 정보가 이미 있습니다. 수확 또는 더 나쁜 사회 공학 . 그러나 침입자가“누가”로그인을 시도하고 있는지 추측 할 방법이 없다면 실제로 작업 할 의미가 없습니다.

사용자의 신원 보호를위한 또 다른 단계입니다.

From OTP (One-Time Password) to OTID (One-Time ID)

One-time passwords, or OTP for short, are generally considered more secure than traditional passwords, for a very simple reason: they can…

medium.com

'프로그래밍 > Architect' 카테고리의 다른 글

| SSO(Single Sign-On)이란? (0) | 2020.06.18 |

|---|---|

| 국민은행, 'KB모바일인증서' 가입자 360만명 돌파... 공인인증서 대체하나 / '차세대 인증' 에 뜨거운 관심, 보안과 편의성 두마리 토끼를 잡는 방법은? (0) | 2020.06.18 |

| 개발자 로드맵 : roadmap.sh (FRONT-END, BACKEND, DevOps) (0) | 2020.06.15 |

| 코딩도장 - 코딩도장은 프로그래밍 문제풀이를 통해서 코딩 실력을 수련(Practice)하는 곳입니다. (0) | 2020.06.15 |

| wizvera Veraport (0) | 2020.06.11 |