마이데이터의 제도적 기반은 개인신용정보 전송요구권 (신용정보법 제33조의2) 입니다.

마이데이터서비스는 금융소비자 개인의 금융정보(신용정보)를

통합 및 관리하여 주는 서비스를 말합니다.

마이데이터(MyData)란 은행 계좌, 신용카드 내역 등의 금융 데이터 주인은 금융사가 아닌 개인이며, 개인의 동의하에 여러 금융사에 흩어진 금융 내역을 통합 관리할 수 있는 방안을 토대로 진행되는 사업을 의미합니다.

마이데이터 사업과 관련된 시기별 2019년부터의 금융권 움직임을 정리해봤습니다. 최근 2-3년간의 금융권 움직임은 "데이터의 개방"이라고 할 수 있겠습니다.

데이터 3법 발의로 인해 법적으로는 2020년 8월부터 마이데이터 산업이 가능해졌습니다. 2020년 8월 5일로 실행된 데이터 3법의 내용은 다음과 같습니다. 이 중에서 마이데이터와 관련이 있는 법안은 "신용 정보법"입니다. 신용 정보법을 통해 금융권의 다양한 데이터를 빅데이터화하고, 이를 통합 조회하는 것에 대한 법적 토대가 마련된 것 입니다.

마이데이터 활용의 가장 쉬운 예를 들면 개인의 동의 이후 금융사를 비롯한 마이데이터 사업을 승인받은 사업자들은 개인의 정보를 공통 플랫폼에 제공하고, 이 플랫폼을 통해 개인의 금융 정보 빅데이터를 추출하고 이를 활용하여 개인의 신용과 소비 트렌드 등을 분석하여 재테크 상품 등을 추천할 수 있습니다.

다수의 마이데이터 사업자들이 은행, 보험사, 증권사, 핀테크 업체와 같은 금융사지만, 마이데이터는 금융 외에 구매, 통신, 의료, 교통 등 온라인 서비스에서 파생된 정보들로 범위가 훨씬 넓고 다양한 산업 간의 시너지를 예상할 수 있습니다.

마이데이터 사업자의 심사 기준은 크게 6가지 기준입니다.

● 자본금 요건

● 물적 시설

● 사업 계획의 타당성

● 대주주 적격성

● 신청인의 임원 적격성

● 전문성 요건

마이데이터 사업에서 가장 중요한 부분은 사용자 개인이 마이데이터 서비스에 가입 및 정보 제공과 활용에 동의하는 방식, 마이데이터를 통해 제공되는 정보의 범위, 사업자 간 플랫폼 사이의 데이터 전송 방식은 얼마나 안전할지, 소비자 보호 방안은 무엇일지가 관건입니다. 이 중에서도 마이데이터를 통해 제공되는 정보를 어디까지 허용할지가 최대 관심사입니다.

2021년 8월 4일부터 마이데이터 사업자들은 표준API를 통해 개인신용정보를 수집·활용하여 소비자에게 서비스를 제공할 예정입니다. 이전에 정보 수집을 위해 스크래핑 등의 취약한 보안 방식을 사용하였다면 표준 API를 통해 본인 직접인증 및 안전한 전송방식 활용한다는 취지입니다.

가이드라인은 마이데이터 사업 자체가 새롭게 운영되는 산업인 만큼, 정보제공범위, 운영절차 및 법령상 의무, 유의사항 등에 대해 구체적인 내용을 담았습니다. 이를 위해 은행, 보험, 카드, 증권, 핀테크 등 70여개 기업이 ‘19.5월부터 ’20.9월까지 데이터 표준 API 워킹그룹을 운영하고 관련 회의를 총 94회 운영하였다고 합니다.

마이데이터 가이드라인 주요내용은 다음과 같습니다.

1. 제공정보 범위

① (여·수신, 금투) 예·적금(납입액, 금리, 만기 등), 대출(잔액, 금리, 만기 등), 투자상품(예수금, 매입종목, 거래단가·수량, 평가금액 등) 등

② (보험) 가입상품(계약, 특약, 납입내역, 자기부담금 등), 대출(잔액, 상환내역 등)

③ (카드) 월 이용정보(금액, 일시, 결제예정총액), 카드대출, 포인트 등

④ (전자금융) 선불발행정보(잔액, 충전계좌), 거래내역(일시, 금액), 주문내역정보*(12개 범주화) 등

* 가전/전자, 도서/문구, 패션/의류, 스포츠, 화장품, 아동/유아, 식품, 생활/가구, 여행/교통, 문화/레저, 음식, e쿠폰/기타 12개로 분류하여 최소수집 및 목적 명확성 원칙 下 제공

⑤ (기타) 통신 청구·납부·결제정보, 조세 및 4대보험 납부확인 등

2. 소비자 권리보호

① (명확한 동의) 쉬운 용어 사용, 시각화 등을 통해 알고 하는 동의 원칙을 구현, 자유로운 동의·거부·철회 허용

② (정보보호 강화) 서비스 탈퇴를 쉽게, 플랫폼에 저장된 신용정보를 완전히 삭제

③ (과당경쟁 방지) 과도한 경제적 이익 제공을 조건으로 한 모집 금지, 기존 가입현황 및 사업자별 특화서비스 안내

④ (보안관리) 관리적·물리적·기술적 보안사항 준수 및 기능 적합성 심사 및 보안 취약점 점검 의무화

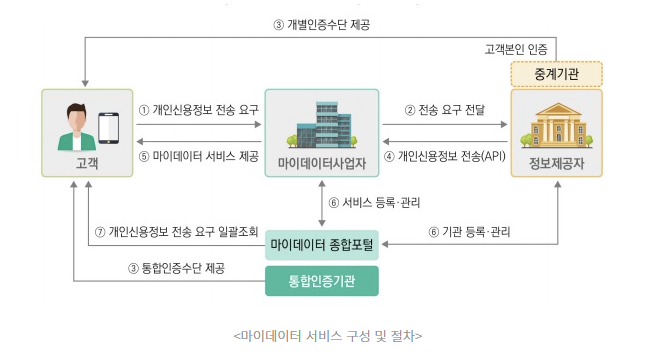

3. 전송절차

① (전송요구) 정보주체가 정보제공기관(예: 금융회사), 수신기관(예: 마이데이터 플랫폼), 대상정보 등을 구체적으로 선택하여 요구

② (본인인증) 정보주체가 안전하고 신뢰할 수 있는 방식의 인증으로 다수의 정보제공자에게 전송요구권 행사 가능

③ (정보전송) 정보유출 등의 위험이 없는 방식으로 실시간 전송

※ API, PDS 등 구축 시점인 8.4일부터 안전한 방식으로 전송

- (금융기관→마이데이터 사업자) 마이데이터 앱을 통해 전송요구시 정보제공자는 API등으로 마이데이터 사업자에게 정보전송

※ 다른 프로그램이 특정 기능·데이터에 접근할 수 있도록 미리 정한 통신규칙(고객 정보를 수집하는 대상, 이용기간, 접근 범위 제한 등 관리 가능)

- (금융기관→他 금융기관/개인) 종합포털을 통해 전송요구시 他 금융회사 또는 종합포털 내 개인별 PDS(Personal Data Storage)로 전송 -> 마이데이터 종합포털 내 구축되는 본인의 데이터를 안전하게 저장·관리하는 플랫폼

'프로그래밍 > Architect' 카테고리의 다른 글

| 트위터, 직원 보너스 절반 줄이고 긴축 경영 돌입 (0) | 2022.08.22 |

|---|---|

| HBO Max, 주로 캐스팅, 인수 및 리얼리티 TV 부문에서 직원의 14% 또는 70명을 해고합니다. 정리해고 (0) | 2022.08.17 |

| 모든 개발작업이 그러하듯 본 과정보다 전처리가 중요하다. 음식 만들기 전 재료준비/손질에 대부분의 시간이 소요되는 것과 다를것이 없다. (0) | 2022.05.31 |

| How Leaders Create a High Performance Culture | Ian McClean | Talks at Google - 악마가 될 직원은 뽑지마라 (0) | 2022.02.16 |

| 일을 더 잘하게 합시다. - reWork withgoogle.com (0) | 2022.02.16 |